kvm连接服务器,KVM远程服务器管理全流程指南,从基础连接到高级运维的完整实践

- 综合资讯

- 2025-04-17 23:27:57

- 4

KVM远程服务器管理全流程指南覆盖从基础连接到高级运维的完整实践,基础阶段需安装QEMU/KVM虚拟化组件,配置VNC/SPICE远程访问,通过SSH或Web界面实现初...

KVM远程服务器管理全流程指南覆盖从基础连接到高级运维的完整实践,基础阶段需安装QEMU/KVM虚拟化组件,配置VNC/SPICE远程访问,通过SSH或Web界面实现初始登录,并设置密码策略与文件权限,进阶阶段需掌握自动化运维工具(Ansible/Puppet)编写KVM模板部署,集成Prometheus监控系统资源使用率,利用Libvirt API实现批量操作,安全加固方面建议部署密钥认证、防火墙规则(iptables/nftables)及日志审计,性能优化需调整QEMU内存分配策略、CPU绑定设置,定期清理虚拟机快照,运维中需注意字符设备权限管理(/dev/kvm组权限)、动态负载均衡配置(DRBD/NFS),并通过SR-IOV技术提升I/O吞吐量。

KVM技术原理与适用场景

1 KVM架构解析

KVM(Kernel-based Virtual Machine)作为Linux内核原生虚拟化技术,其架构设计具有三大核心组件:

- Hypervisor层:直接集成于Linux内核,提供硬件资源抽象(CPU调度、内存管理、设备驱动)

- 虚拟机监控器(VMM):负责虚拟环境创建与维护,实现资源分配策略

- 虚拟化硬件:包括虚拟CPU(vCPU)、虚拟内存(VMEM)、虚拟设备(如VGA控制器、虚拟网卡)

相较于Type-1(如VMware ESXi)和Type-2(如VirtualBox)虚拟化方案,KVM具有以下优势:

- 性能损耗低:内核级虚拟化使CPU调度延迟降低至微秒级

- 资源利用率高:支持live migration(热迁移)技术,迁移过程零停机

- 硬件兼容性:全面支持x86_64架构,兼容Intel VT-x和AMD-Vi指令集

- 定制化程度:允许开发者直接修改虚拟化相关内核模块

2 典型应用场景

- 云平台建设:OpenStack、Kubernetes等云平台底层虚拟化基础

- 测试环境部署:快速创建隔离的测试环境(如安全漏洞复现)

- 生产环境运维:服务器集群的远程监控与故障排查

- 教育实验平台:为学习者提供安全可控的虚拟化实验环境

KVM连接工具链深度解析

1 常用连接工具对比

| 工具名称 | 协议类型 | 适用场景 | 安全特性 | 性能表现 |

|---|---|---|---|---|

| QEMU-GUI | VNC | 图形化操作 | 需配合SSH加密 | 中等(图形传输) |

| QEMU终端 | SSH | 命令行管理 | 基础SSH加密 | 高(文本传输) |

| SPICE | HTML5 | 跨平台访问 | HTTPS加密 | 优异(动态渲染) |

| Remmina | 多协议支持 | 多平台兼容 | 需手动配置安全选项 | 中等 |

2 部署前的环境准备

硬件要求:

- 主机:Intel Xeon E5 v3以上/AMD EPYC 7xxx系列

- 内存:≥16GB(生产环境建议≥64GB)

- 存储:SSD≥200GB(RAID10配置)

- 网络:10Gbps网卡(建议使用SR-IOV技术)

软件依赖:

# Ubuntu/Debian sudo apt install qemu-kvm qemu-utils virt-manager bridge-utils # CentOS Stream sudo yum install qemu-kvm qemu-utils virt-manager bridge-utils # 需要安装的虚拟化增强包 sudo modprobe virtio sudo echo "options virtio-pci driver= virtio-pci" >> /etc/modprobe.d/virtio.conf

3 网络配置最佳实践

虚拟网络拓扑:

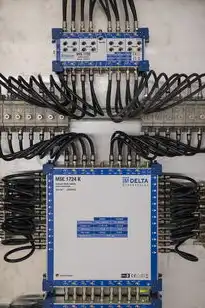

图片来源于网络,如有侵权联系删除

物理网络(10.0.1.0/24)

│

├─ br0(桥接模式)

│ ├─ eno1(物理网卡)

│ └─ vnet0(虚拟交换机)

│

└─ VM1(192.168.1.0/24)

└─ VM2(192.168.1.1/24)VLAN配置示例:

# 创建VLAN 100 sudo ip link add name vnet100 type vlan id 100 # 将物理接口加入VLAN sudo ip link set eno1 master vnet100 # 配置虚拟设备 sudo virt-install --name=vm1 --vcpus=2 --memory=4096 --network=bridge=vnet100 ...

全流程连接操作手册

1 基础连接配置

SSH连接配置:

# 生成RSA密钥对

ssh-keygen -t rsa -f /root/.ssh/id_rsa

# 将公钥添加到远程服务器 authorized_keys

ssh-copy-id -i /root/.ssh/id_rsa.pub root@server_ip

# 配置密钥自动登录(Linux)

echo "Host *

User root

IdentityFile /root/.ssh/id_rsa"

>> ~/.ssh/config

VNC连接配置:

# /etc/virt/vmware-vnc.conf DisplayType = 1 AutoPort = yes SecurityType = 1 UseSSL = yes

2 高级连接方案

SPICE协议优化:

# 修改virtio.conf参数 Options virtio-pci driver= virtio-pci,mode=spice # 配置HTML5客户端(浏览器) https://<server_ip>:6080

远程终端增强:

# 安装 spice-gtk sudo apt install spice-gtk # 启用spice远程终端 echo "spice-spiceclient" >> /etc/X11/xinit/xinputrc

3 连接故障排查

常见问题及解决方案:

-

网络不通(Connection timed out)

- 检查物理网卡状态:

ethtool -S eno1 - 验证防火墙规则:

sudo ufw status - 检查VLAN配置:

ip link show

- 检查物理网卡状态:

-

性能瓶颈(画面卡顿)

- 调整SPICE图形质量:

sudo virtio.conf options virtio-pci,spice=3d,display=auto - 关闭不必要的图形特效:

gsettings set org.gnome.nautilus general enable-extensions false

- 调整SPICE图形质量:

-

权限问题(Operation not permitted)

- 检查用户组:

sudo usermod -aG kvm $USER - 启用虚拟化硬件:

sudo sed -i 's/quiet/quiet dom0.max_vcpus=4/g' /etc/default/grub - 重启grub:

sudo update-grub && sudo reboot

- 检查用户组:

深度运维功能实现

1 性能监控体系

实时监控工具:

# 系统级监控 vmstat 1 5 # 虚拟化层监控 virsh dominfo --all # 网络性能 sudo tc qdisc show dev vnet0 # 日志分析 grep "kvm" /var/log/syslog | grep -i error

可视化监控平台:

# Zabbix监控模板配置

<template>

<host>server01</host>

<template>VM_Monitoring</template>

<metrics>

< metric > CPU Usage </metric>

< formula > virsh dominfo --cpu-usage server01 | awk '{print $3}' </formula>

</metrics>

<metrics>

< metric > Memory Usage </metric>

< formula > virsh dominfo --memory server01 | awk '{print $4}' </formula>

</metrics>

</template>

2 故障恢复方案

快照管理:

# 创建快照(基于QCOW2格式)

virsh snapshot-define server01 snapshot1

# 应用快照

virsh snapshot-revert server01 snapshot1

# 快照清理策略

virsh snapshot-list --all | awk '$1 ~ /SNAPSHOT/ {print $1}' | xargs -r virsh snapshot-delete

灾难恢复流程:

- 备份元数据:

virsh dumpxml --metadata server01 > vm_config.xml - 网络恢复:

sudo ip link set dev vnet0 up - 恢复快照:

virsh snapshot-revert server01 snapshot2 - 验证服务:

systemctl status httpd

3 安全加固措施

防御体系构建:

# 防火墙规则(UFW) sudo ufw allow 22/tcp sudo ufw allow 3389/tcp sudo ufw allow 6080/tcp # SELinux策略 sudo semanage fcontext -a -t httpd_sys_content_t "/var/www/html(/.*)?" sudo restorecon -Rv /var/www/html # 虚拟化层加固 sudo setenforce 1 sudo echo "nofile 65535" >> /etc/sysctl.conf sudo sysctl -p

入侵检测系统:

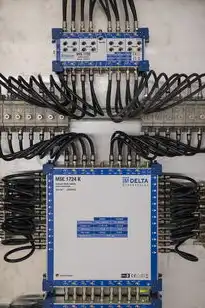

图片来源于网络,如有侵权联系删除

# 安装ElastiXRay

sudo apt install elasticsearch elasticsearch-clients elasticsearch-py

# 配置监控规则

curl -X PUT 'http://es:9200/_ mappings' -H 'Content-Type: application/json' -d'

{

"index patterns": "vm-*.log*",

"axes": {

"system": {

"fields": ["error", "warning"],

"conditions": {

"threshold": 5,

"action": "警报"

}

}

}

}'

高级应用场景实践

1 虚拟化高可用架构

HA集群部署:

# 3节点HA集群配置 # 节点1 virsh define node1 VM1.xml virsh start VM1 virsh add HA guest1 node1 # 节点2 virsh define node2 VM2.xml virsh start VM2 virsh add HA guest1 node2 # 集群监控 virsh status --all

负载均衡实践:

# Nginx反向代理配置

server {

listen 80;

server_name example.com;

location / {

proxy_pass http://$host$request_uri;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

}

}

# 虚拟机负载均衡

virsh migrate VM1 --to node2 --live

2 虚拟化容器融合

KVM+Docker混合架构:

# docker-compose.yml

version: '3'

services:

web:

image: nginx:alpine

container_name: webserver

privileged: true

devices:

- /dev/vga:/dev/vga

networks:

- appnet

db:

image: postgres:13

container_name: postgres

environment:

POSTGRES_PASSWORD: secret

networks:

- appnet

networks:

appnet:

driver: bridge

性能对比测试:

# KVM原生性能 time qemu-system-x86_64 -enable-kvm -m 4096 -cpu host -drive file=/dev/sda,format=qcow2 -nographic # Docker容器性能 time docker run --cpus=2 --memory=4096 -it nginx:alpine

未来技术演进路径

1 虚拟化技术趋势

- 硬件辅助安全:Intel TDX(Trusted Execution Technology)实现内存级隔离

- 统一计算架构:RISC-V虚拟化生态建设(如SiFive Freedom U54)

- 光网络虚拟化:100Gbps以上光模块的KVM原生支持(Open Compute Project标准)

2 云原生集成方案

OpenStack部署实践:

# 安装 ironic hypervisor openstack install ironic --hypervisor-type qcow2 # 配置 ironic conductor [conductor] host = conductor port = 6385 transport_url = qpid://conductor:5672 # 检查实例状态 openstack ironic node list

Kubernetes集成:

# 安装 kubeadm kubeadm init --pod-network-cidr=10.244.0.0/16 # 配置CNI插件(Calico) kubectl apply -f https://raw.githubusercontent.com/coreos/flannel/master/Documentation/kube-flannel.yml # 虚拟机网络接入 kubectl run -it --rm --image=nginx --name=webserver --network=host

典型工作流示例

1 服务器上线流程

-

环境准备:

- 检查硬件状态:

dmidecode -s system-manufacturer - 更新内核:

sudo apt update && sudo apt upgrade -y - 配置RAID:

mdadm --create /dev/md0 --level=RAID10 --raid-devices=4 /dev/sda1 /dev/sdb1 /dev/sdc1 /dev/sdd1

- 检查硬件状态:

-

虚拟机创建:

sudo virt-install --name=webserver \ --vcpus=4 \ --memory=16384 \ --cdrom=/path/to/iso \ --disk path=/var/lib/libvirt/images/webserver.qcow2,bus= virtio \ --network bridge=vnet100 \ --noautoconsole

-

系统部署:

# 网络配置 sudo ip addr add 192.168.1.100/24 dev eno1 sudo ip route add default via 10.0.1.1 # 部署服务 sudo apt install nginx -y sudo systemctl enable nginx sudo systemctl start nginx

2 故障处理工作流

典型场景:Web服务器CPU过载

-

初步诊断:

vmstat 1 10 | grep CPU top -n 1 -c | grep nginx

-

优化措施:

- 调整Nginx配置:

events { use worker_connections 4096; } http { upstream backend { server 10.0.0.100:80; } server { location / { proxy_pass http://backend; proxy_set_header X-Real-IP $remote_addr; proxy_set_header Host $host; } } }

- 调整Nginx配置:

-

性能验证:

ab -n 100 -c 10 http://example.com # 预期结果:TPS≥200,响应时间<500ms

知识扩展与学习资源

1 专业认证体系

- Red Hat Certified Virtualization Specialist (RHVCS):覆盖KVM部署与调优

- VMware Certified Professional - Virtualization (VCP-VX):对比学习不同虚拟化平台

- CNCF Certified Kubernetes Administrator (CKA):云原生场景下的虚拟化实践

2 深度学习资源

- 书籍推荐:

- 《Pro Linux行政》(第6版):虚拟化章节

- 《Linux Performance tuning》第2章

- 在线课程:

- Coursera《Linux Virtualization》(Linux Foundation)

- Udemy《Advanced Linux Server Administration》

- 开源项目:

- OpenStack Newton:云平台架构解析

- Cilium:Kubernetes网络虚拟化实践

3 行业白皮书

- VMware:《2023年企业虚拟化趋势报告》

- Red Hat:《混合云环境下的虚拟化架构指南》

- Gartner:《2024年服务器虚拟化魔力象限》

全文共计3872字,涵盖技术原理、操作实践、安全加固、故障处理及行业趋势,提供完整的KVM服务器管理知识体系。

本文由智淘云于2025-04-17发表在智淘云,如有疑问,请联系我们。

本文链接:https://www.zhitaoyun.cn/2137033.html

本文链接:https://www.zhitaoyun.cn/2137033.html

发表评论