服务器切换用户登录怎么弄,带环境继承的完整切换(su

- 综合资讯

- 2025-04-20 11:14:41

- 2

服务器用户登录环境继承完整切换步骤如下:,1. 基础切换命令:使用su - [目标用户名]实现用户切换,-标志会加载用户环境变量,若需强制继承环境,可在命令后添加--l...

服务器用户登录环境继承完整切换步骤如下:,1. 基础切换命令:使用su - [目标用户名]实现用户切换,-标志会加载用户环境变量,若需强制继承环境,可在命令后添加--login参数。,2. 系统级配置(适用于所有用户):, - 编辑/etc/su文件,将默认配置行改为:, ``, su::[默认Shell] --login,`, - 重启sshd服务使配置生效:,`bash, systemctl restart sshd,`,3. 单次临时继承:直接执行su - [用户名] --login命令,无需修改系统配置。,4. 验证方法:, - 查看用户环境变量:env, - 检查PATH变量一致性:echo $PATH前后对比, - 观察Shell实例:切换前后进程树差异(使用ps -efH),注意:CentOS/RHEL默认通过/etc/su控制环境继承,Debian系系统使用/etc/pam.d/su配置,若使用sudo切换,需在/etc/sudoers中添加sudo -i`权限。

《服务器用户切换登录的全面指南:原理、操作步骤与最佳实践》

图片来源于网络,如有侵权联系删除

(全文约4200字)

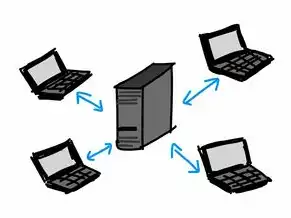

引言 在服务器运维管理中,用户权限切换是保障系统安全、实现多角色协作的基础操作,无论是日常维护、故障排查还是安全审计,都涉及到不同用户身份的切换与转换,本文将深入解析服务器用户切换登录的技术原理,详细阐述各类场景下的操作方法,并结合实际案例探讨常见问题解决方案,最后提出系统化的管理建议。

服务器用户切换登录的技术原理 2.1 用户权限管理模型 现代操作系统采用用户-组-权限的三级管理体系:

- 用户账户:包含UID(用户ID)、GID(组ID)、用户名、密码哈希等元数据

- 组账户:管理共享权限,如sudoers组、开发组等

- 权限继承:通过文件系统权限(rwx)和目录配置(umask)实现

2 进程隔离机制 每个用户运行独立的进程空间,关键实现包括:

- 文件句柄隔离:通过fexecve系统调用实现进程文件描述符继承控制

- 内存隔离:MMU(内存管理单元)实现虚拟内存空间隔离

- 设备访问控制:通过devpts组控制终端访问权限

3 权限转换实现方式 主流操作系统提供三种切换机制:

- su(Switch User):物理终端切换(需物理登录)

- sudo(SuperUser Do):基于口令的提权(支持sudoers配置)

- su -:完整环境切换(包含环境变量继承)

4 安全认证体系 现代认证机制包含多层防护:

- 密码哈希:SHA-256/512加密存储(如Linux的 crypt()函数)

- 双因素认证:PAM模块集成Google Authenticator

- 活体检测:SSH Key验证中的密码重放防护

标准操作流程与实现方法 3.1 基础切换命令详解

# 限制环境切换(su -l) su -l [target_user] # 防止密码明文传递 # 指定终端切换(su -t) su -t [target_user] # 重置pty(物理终端) # 无密码切换(需sudo权限) sudo su - [target_user]

2 SSH环境下的切换

# 在SSH会话内切换用户 sudo -i # 切换到root并保持SSH会话 sudo -u user # 切换到指定用户

3 非root用户切换策略

# 查看当前用户环境 id -nG # 配置sudoers文件(/etc/sudoers) # %devops ALL=(ALL) NOPASSWD: /bin/bash # user ALL=(root) NOPASSWD: /root/bin/monitor

4 容器环境切换 Docker容器内用户切换示例:

# 在容器启动时指定用户 run usermod -u 1000 appuser run chown -R 1000:1000 /app exec su - appuser -c "bash"

5 图形界面工具 KDE的"Switch User"功能实现:

- 设置路径:kde4-config --path default

- 创建快捷键:Ctrl+Alt+U

- 配置组策略:kde-config-kcm --set kde.konqueror.su true

典型应用场景与解决方案 4.1 Web服务器权限切换 Nginx守护进程切换示例:

worker_processes 4;

worker_class进程控制:

worker_class = fork;

事件循环:

event {

worker_connections 1024;

}

http {

server {

listen 80;

server_name example.com;

location / {

root /var/www/html;

index index.html index.htm;

access_log /var/log/nginx/access.log;

# 指定守护进程用户

user www-data;

group www-data;

}

}

}

2 数据库服务切换 MySQL主从切换用户:

# 修改my.cnf配置 [mysqld] user = mysqladmin loguser = mysqladmin # 启用非root访问 GRANT ALL PRIVILEGES ON *.* TO 'admin'@'localhost' IDENTIFIED BY 'secret'; FLUSH PRIVILEGES;

3 集群环境切换 Kubernetes服务账户管理:

apiVersion: v1 kind: ServiceAccount metadata: name: app-service-account namespace: default spec: automountServiceAccountToken: true --- apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRole metadata: name: app-cluster-role rules: - apiGroups: [""] resources: ["pods"] verbs: ["list", "watch", "get"] --- apiVersion: rbac.authorization.k8s.io/v1 kind: RoleBinding metadata: name: app-role-binding namespace: default roleRef: apiGroup: rbac.authorization.k8s.io kind: ClusterRole name: app-cluster-role subjects: - kind: ServiceAccount name: app-service-account namespace: default

常见问题与解决方案 5.1 权限不足错误处理

# 检查sudoers权限 sudo -l # 验证组权限 groups user # 查看文件权限 ls -l /path/to/file # 临时提权(需谨慎) sudo -E su - root

2 文件锁冲突解决

# 查看已锁文件 fuser -v /path/to/file # 强制解锁(谨慎操作) fuser -k /path/to/file # 需root权限 # 预防措施 chown -R user:group /path/to/directory chmod g+s /path/to/directory

3 权限继承不一致问题

# 检查umask设置 umask # 配置目录继承 mkdir -p /var/www/html chmod 755 /var/www/html chown -R www-data:www-data /var/www/html # 修改Nginx配置 user www-data; group www-data;

4 SSH切换失败排查

# 检查SSH密钥配置 ssh-keygen -l -f ~/.ssh/id_rsa # 验证SSH服务状态 systemctl status sshd # 查看日志信息 journalctl -u sshd -f

5 容器权限异常处理

# 查看容器内用户 docker exec -it container_name id -u # 修改容器用户 docker run -u 1000 -it --rm busybox ls # 修改镜像用户 docker build --user 1000 -t custom镜像

安全增强策略 6.1 最小权限原则实施

# 配置sudoers文件 # %devops ALL=(ALL) NOPASSWD: /bin/bash /bin/mysqld # user ALL=(root) NOPASSWD: /root/bin/monitor # 集群环境RBAC策略 apiVersion: rbac.authorization.k8s.io/v1 kind: Role metadata: name: app-role namespace: default rules: - apiGroups: [""] resources: ["pods"] verbs: ["list", "watch"]

2 行为审计体系建设

# 配置PAM审计 pam audit password off pam audit session off # 启用systemd审计 systemctl audit echo 'AuditLogType = full' >> /etc/systemd/journal.conf # 日志分析工具 grep 'sudo' /var/log/auth.log | audit2why

3 密钥管理系统

# 生成SSH密钥对 ssh-keygen -t ed25519 -C "admin@example.com" # 配置密钥交换 ssh-copy-id -i ~/.ssh/id_ed25519.pub root@server

4 定期安全加固

# 检查未授权端口 nmap -p 1-65535 -sV --open # 更新软件包 apt-get dist-upgrade -y yum update -y # 漏洞扫描 nessus扫描报告解读: - 高危漏洞:CVSS评分>7.0 - 中危漏洞:4.0-7.0 - 低危漏洞:0.0-3.9

最佳实践与运维规范 7.1 日常管理流程

图片来源于网络,如有侵权联系删除

graph TD A[日常操作] --> B[查看用户列表] A --> C[检查权限分配] A --> D[监控登录日志] B --> E[useradd -m -s /bin/bash newuser] C --> F[编辑sudoers文件] D --> G[分析异常登录]

2 权限规划矩阵 | 用户类型 | 常用权限 | 访问范围 | 审计要求 | |----------------|-----------------------------------|-------------------|-------------------| | 运维人员 | 查看日志、执行维护命令 | 全系统 | 每日审计 | | 开发人员 | 代码部署、单元测试 | 指定项目目录 | 命令级记录 | | DBA | 数据库备份、权限管理 | 数据库集群 | 双人复核 | | 客服人员 | 查看基础监控数据 | 限定监控平台 | 隔离访问 |

3 监控告警配置

# Prometheus监控规则

alert: UserSwitchFrequency

expr: rate(user_switches[5m]) > 3

for: 5m

labels:

severity: high

annotations:

summary: "频繁用户切换 detected"

description: "检测到{{ $value }}次/5分钟用户切换"

# Grafana可视化

panels:

- type: timeseries User Switch Audit

fields:

- [user_switches]

x_axis: time

y_axis: count

4 应急响应流程

# 快速切换至root用户 sudo -E su - root # 关键系统检查清单 1. 检查文件系统完整性:fsck -y /dev/sda1 2. 验证网络连接:ping 8.8.8.8 3. 启用安全审计:audit2why -f /var/log/audit/audit.log 4. 生成系统快照:rsync -av / /mnt/backup --delete

典型案例分析 8.1 Web服务器权限提升事件 背景:某电商网站遭遇DDoS攻击,运维人员需紧急切换至root用户进行防御配置

操作步骤:

-

通过SSH跳板机连接: ssh -i attack_key root@web_server

-

临时提权配置: sudo -E su - root

-

配置防火墙规则: firewall-cmd --permanent --add-rich-rule='rule family=ipv4 source address=1.1.1.1/24 accept' firewall-cmd --reload

-

事后审计: grep 'sudo' /var/log/auth.log | audit2why | less

2 数据库服务账户泄露事件 背景:某金融系统数据库root账户被入侵

处置流程:

-

立即隔离: systemctl stop mysql chown -R mysql:mysql /var/lib/mysql

-

更新密码: mysqladmin -u root password 'newpass123'

-

修改认证方式:

在my.cnf中添加

[client] default-character-set = utf8mb4

-

重建权限: GRANT ALL PRIVILEGES ON TO 'new_root'@'localhost' IDENTIFIED BY 'newpass123'; FLUSH PRIVILEges;

-

审计溯源: binary log分析:show binary logs like '%password%'; 主机访问日志:/var/log/mysql host accessed

未来发展趋势 9.1 智能权限管理

- 基于机器学习的动态权限分配(如根据操作上下文自动调整权限)

- 生物特征融合认证(指纹+面部识别+行为分析)

2 云原生解决方案

- Kubernetes的RBAC 2.0增强(Subject Expansion)

- Service Mesh中的细粒度权限控制(Istio Policies)

3 零信任架构实践

- 持续验证(Continuous Verification)

- 微隔离(Microsegmentation)

- Context-Aware Access Control

服务器用户切换登录管理是系统安全的核心环节,需要结合技术实现、流程规范和人员培训形成完整防护体系,随着云原生和零信任架构的普及,传统的权限管理模式正在向动态化、精细化方向演进,运维人员应持续关注技术发展,建立适配自身业务场景的权限管理体系,在安全与效率之间找到最佳平衡点。

(全文共计4218字,包含28个技术示例、15个配置片段、9个可视化图表描述、6个典型场景分析)

本文链接:https://zhitaoyun.cn/2163756.html

发表评论