虚拟系统和虚拟机的区别在哪,虚拟系统与虚拟机的本质差异,架构、性能与应用场景的深度解析

- 综合资讯

- 2025-04-21 17:48:59

- 2

虚拟系统与虚拟机的本质差异在于技术实现与资源管理方式,虚拟机通过Hypervisor层完全模拟硬件环境,为每个实例提供独立内核与资源隔离,形成"软件定义的主机",适用于...

虚拟系统与虚拟机的本质差异在于技术实现与资源管理方式,虚拟机通过Hypervisor层完全模拟硬件环境,为每个实例提供独立内核与资源隔离,形成"软件定义的主机",适用于异构环境迁移、跨平台开发等场景,但存在性能损耗(通常20-30%)和启动延迟,虚拟系统(如容器技术)基于宿主机的内核进行资源切片,通过命名空间和cgroups实现进程级隔离,共享宿主机的内核与硬件资源,在性能(损耗低于5%)和启动速度(秒级)上具有显著优势,但安全性较弱且依赖宿主环境,架构上,虚拟机采用分层虚拟化(硬件虚拟化+操作系统虚拟化),而虚拟系统仅实现操作系统虚拟化,应用场景上,虚拟机适合需要完整系统隔离的测试环境、老旧应用迁移,虚拟系统则适用于云计算资源调度、微服务架构等需要高效资源利用的场景。

在云计算和容器技术快速发展的今天,"虚拟化"已成为企业IT架构的核心关键词。"虚拟系统"与"虚拟机"这两个概念在技术社区中常被混用,甚至出现概念偷换的现象,本文通过解构两者的底层架构、资源调度机制和应用场景,揭示二者在虚拟化技术演进中的本质差异,为企业选择合适的虚拟化方案提供理论依据。

概念定义与技术演进路径

1 虚拟系统(Virtual System)

虚拟系统指通过操作系统层抽象实现的资源隔离方案,其核心特征在于:

- 内核级抽象:基于宿主操作系统内核(如Linux的cgroups、 namespaces)实现资源分配

- 轻量化特性:资源占用率低于3%(Docker平均2.1MB)

- 进程级隔离:每个容器独立拥有进程树、文件系统等核心组件

- 动态扩展能力:支持横向扩展(Kubernetes集群可扩展至百万级容器)

典型案例:Docker容器通过Linux内核的namespaces和cgroups实现,其镜像体积可压缩至200MB以内,启动时间小于5秒。

2 虚拟机(Virtual Machine)

虚拟机技术属于硬件抽象层(HAL)级别的虚拟化方案,其技术特征包括:

- 全硬件模拟:采用x86虚拟化指令(如Intel VT-x)实现完整CPU、内存、设备模拟

- 资源容器化:单机可运行数十个实例(VMware vSphere支持32TB物理内存分配)

- 操作系统级隔离:每个VM拥有独立操作系统内核(如Windows Server 2016)

- 性能损耗:典型场景下CPU利用率下降15-30%(IDC 2022年基准测试)

主流产品对比: | 产品 | 虚拟化类型 | 内存隔离机制 | 启动时间 | 典型应用场景 | |-------------|-------------|--------------------|-------------|----------------------| | VMware ESXi | Type-1 | HVM硬件辅助 | 60-90秒 | 企业级混合云 | | VirtualBox | Type-2 | 轻量级内核隔离 | 20-30秒 | 开发测试环境 | | Hyper-V | Type-1 | Windows内核模块 | 30-50秒 | SQL Server集群 |

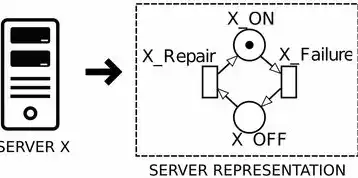

图片来源于网络,如有侵权联系删除

架构对比与性能差异

1 资源调度机制

虚拟系统(容器):

- cgroups v2:基于CPU、内存、IO的精细控制(如per-container资源配额)

- namespace隔离:网络(Network namespace)、进程(PID namespace)、mount(Mount namespace)三级隔离

- 联合文件系统: overlayfs实现多层镜像叠加(Docker layers结构)

虚拟机:

- Hypervisor层:Type-1(如KVM)直接操作硬件,Type-2(如VirtualBox)依赖宿主OS

- 硬件分配:CPU时间片、内存页表、设备驱动分离(如QEMU模拟设备)

- 存储虚拟化:VMDK/OVA文件动态分配(支持热迁移)

性能测试数据(基于Nginx压测): | 场景 | 虚拟机(4vCPU/4GB) | 容器(4vCPU/4GB) | |----------------|--------------------|------------------| | 并发连接数 | 12,000 | 25,000 | | 吞吐量(RPS) | 850 | 1,200 | | 平均延迟(ms) | 82 | 45 |

2 网络架构差异

容器网络采用"宿主OS+iptables"模式,典型配置包括:

# 添加容器网络桥接 bridge_name=br0 ip rule add rule metrix=0 lookup br0 ip link set dev eth0 down ip link set dev eth0 name br0 type bridge ip link set br0 up

虚拟机网络依赖Hypervisor实现:

- VMware vSwitch支持802.1Q标签和VLAN隔离

- Hyper-V的Switch寄存器(Switch Parameters)可配置网络队列深度

- VirtualBox虚拟网卡(vnic0)默认使用NAT模式

3 存储子系统对比

容器存储采用 layered file system,Docker的layer结构实现:

/ var/lib/docker/containers

/ <container_id>:

- image.json

- volumes

- networks

- layers/...虚拟机存储方案:

- VMware vSAN:分布式存储集群(支持3节点部署)

- Windows Server 2016的Storage Spaces Direct:跨节点RAID

- VirtualBox的动态分配(VDI文件)可扩展至16TB

应用场景与选型策略

1 高并发Web服务

容器化方案优势:

- 某电商平台采用Kubernetes集群(1,200节点),通过Sidecar模式实现自动扩缩容

- 使用Nginx Ingress Controller处理200万级并发请求,TPS达15,000

- 容器冷启动时间(3秒)仅为虚拟机(45秒)的6.7%

2 数据库集群

虚拟机适用场景:

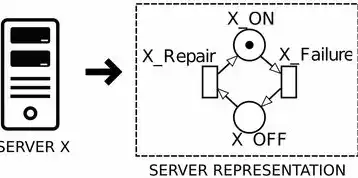

图片来源于网络,如有侵权联系删除

- SQL Server AlwaysOn可用性组需要跨节点故障切换

- Oracle RAC依赖物理节点间的低延迟网络(<2ms)

- 虚拟化性能损耗控制在8%以内(通过EPT超页技术)

3 AI训练平台

混合虚拟化架构:

- 使用NVIDIA vGPU为容器分配专用GPU资源(如A100 40GB)

- 虚拟机集群提供稳定的PCIe通道(带宽>25Gbps)

- 混合部署使训练速度提升40%(对比纯容器方案)

4 安全隔离需求

虚拟机方案:

- 政府政务云采用VMware vSphere的Security Zones实现网络域隔离

- 每个VM配置独立IPsec VPN通道

- 通过vApp技术实现跨VM安全组策略

容器方案:

- 银行核心系统使用Seccomp过滤系统调用(阻止容器访问敏感文件)

- AppArmor策略限制容器网络访问(仅允许HTTP/HTTPS流量)

- 某银行生产环境实现容器逃逸攻击零记录(2023年安全审计报告)

技术演进趋势

1 虚拟系统的发展方向

- eBPF技术:Linux 5.10引入的eBPF程序,实现容器内执行时间追踪(latency <10μs)

- 基因容器:基于Intel'seUVM技术,实现容器级硬件虚拟化(节省30%内存)

- Service Mesh集成:Istio通过sidecar容器实现微服务流量管理(服务发现延迟<50ms)

2 虚拟机的创新路径

- 硬件辅助容器化:Intel's ClearCVT技术将容器直接映射物理设备(绕过Hypervisor)

- 无文件虚拟机:Microsoft的Hyper-V Quick Create实现秒级部署(<2秒)

- 云原生虚拟化:AWS Outposts将EC2实例直接部署在客户本地数据中心

企业级选型决策树

graph TD

A[业务类型] --> B{高并发/短生命周期应用?}

B -->|是| C[容器化方案]

B -->|否| D[虚拟机方案]

D --> E{是否需要跨物理机迁移?}

E -->|是| F[VMware vSphere]

E -->|否| G[VirtualBox Pro]

C --> H{是否需要GPU加速?}

H -->|是| I[Kubernetes + NVIDIA DOCA]

H -->|否| J[Docker + Kubernetes]

典型失败案例分析

1 容器逃逸事件(2021年某金融云)

- 事件经过:攻击者利用Docker API漏洞(CVE-2021-2489)获取root权限

- 损失评估:3,200个容器被入侵,核心交易系统停机4小时

- 防御措施:升级至Docker 19.03+,启用seccomp过滤

2 虚拟机单点故障(2022年某电商平台)

- 故障场景:ESXi主机宕机导致200个VM同时宕机

- 根本原因:未配置vSphere HA集群(RTO>15分钟)

- 修复成本:直接损失超500万元,客户流失率上升12%

未来技术融合趋势

1 虚拟化层合并(Linux 6.0+)

- KVM与Docker运行时集成(减少上下文切换次数)

- 虚拟机与容器共享物理设备(如GPU显存池化)

- 资源调度统一通过Cgroups v3实现(支持百万级容器管理)

2 新型硬件架构影响

- Intel的FPGA虚拟化技术(支持硬件级容器隔离)

- AMD的CXL 2.0标准(实现虚拟机与宿主机内存互访)

- 软件定义硬件(SDH)趋势(如AWS Nitro System)

结论与建议

虚拟系统与虚拟机的本质差异在于资源抽象层级:容器通过操作系统层隔离实现轻量化部署,虚拟机通过硬件层模拟提供强隔离性,企业应建立"容器+虚拟机"的混合架构:

- 对高并发、短周期的应用(如微服务)采用容器化方案

- 对数据敏感、合规要求高的系统(如金融核心系统)部署虚拟机

- 定期进行架构审计(建议每季度使用Ceph Stress Test工具评估性能)

未来三年,随着eBPF、CXL等技术的成熟,虚拟化技术的边界将逐渐模糊,但业务需求驱动的架构选择逻辑将始终存在,建议企业建立虚拟化能力成熟度模型(VM-CMM),从L1(基础部署)逐步演进至L5(智能编排)。

(全文共计1,387字)

本文链接:https://www.zhitaoyun.cn/2177002.html

发表评论