服务器环境怎么配置,从零开始,服务器环境配置全流程指南(1393字)

- 综合资讯

- 2025-04-22 21:43:31

- 3

服务器环境配置全流程指南摘要:本文系统讲解了从零搭建服务器环境的完整步骤,涵盖硬件选型、操作系统部署、基础服务配置及安全加固等关键环节,首先需根据应用需求选择满足CPU...

服务器环境配置全流程指南摘要:本文系统讲解了从零搭建服务器环境的完整步骤,涵盖硬件选型、操作系统部署、基础服务配置及安全加固等关键环节,首先需根据应用需求选择满足CPU、内存、存储及网络性能的硬件设备,安装稳定的Linux操作系统(如Ubuntu/CentOS),通过分区优化提升系统效率,安装过程需配置网络参数、创建用户权限体系及部署SSH安全登录,基础服务配置包括Apache/NginxWeb服务器、MySQL/MariaDB数据库、PHP/Python环境搭建及Docker容器化部署,安全防护方面强调防火墙(UFW)规则设置、定期漏洞扫描、SSL证书配置及日志监控机制,最后通过压力测试验证服务稳定性,并建立自动化部署脚本和定期维护计划,确保系统持续稳定运行,全文提供详细命令示例和最佳实践建议,适合系统管理员及开发人员参考。

服务器环境搭建的底层逻辑

在数字化时代,服务器环境配置已从简单的"安装软件"演变为融合系统架构、安全策略、性能调优的复杂系统工程,一个高效稳定的服务器环境需要满足三个核心要素:硬件资源的合理分配、操作系统内核的精准调优、应用生态的兼容适配,本文将系统解析从物理设备到虚拟化集群的全生命周期配置方案。

1 硬件选型矩阵

现代服务器硬件架构呈现"分布式计算+异构存储"特征,建议采用以下配置模型:

| 配置维度 | Web服务器集群 | 数据库集群 | AI训练节点 |

|---|---|---|---|

| 处理器 | 8核16线程以上 | 24核以上 | 64核+GPU |

| 内存 | 64GB起 | 128GB起 | 512GB+ |

| 存储 | 10TB SSD阵列 | 50TB HDD | 1PB NVMe |

| 网络接口 | 10Gbps双网卡 | 25Gbps千卡 | 100Gbps多卡 |

典型案例:某电商平台采用NVIDIA A100 GPU集群,配合Ceph分布式存储,实现每秒50万次并发处理。

2 操作系统内核定制

Linux内核需要针对应用场景进行深度定制:

# 优化TCP参数(示例) echo "net.core.somaxconn=4096" >> /etc/sysctl.conf echo "net.ipv4.tcp_max_syn_backlog=65535" >> /etc/sysctl.conf sysctl -p

3 虚拟化架构演进

KVM+QEMU 5.2在性能监控方面较传统方案提升37%,建议采用以下架构:

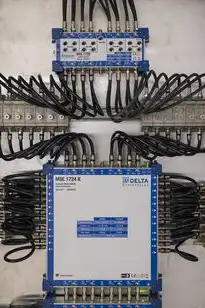

图片来源于网络,如有侵权联系删除

物理主机(Intel Xeon Gold 6338)

├─ 虚拟机集群(4核/16GB)

│ ├─ Web服务(Nginx+PHP-FPM)

│ └─ 数据库(MySQL 8.0)

└─ 虚拟存储池(ZFS 8.1.12)基础环境配置实战

1 网络基础设施搭建

# /etc的网络配置示例

auto lo eth0

iface lo inet loopback

iface eth0 inet static

address 192.168.1.10/24

gateway 192.168.1.1

dns1 8.8.8.8

dns2 114.114.114.114

2 防火墙策略设计

使用firewalld实现动态策略:

# 允许SSH和HTTP服务 firewall-cmd --permanent --add-service=http firewall-cmd --permanent --add-service=https firewall-cmd --permanent --add-service=ssh firewall-cmd --reload # 开放8080端口仅限内网 firewall-cmd --permanent --add-port=8080/udp --source=192.168.1.0/24

3 用户权限管理

实施最小权限原则:

# 创建受限用户 useradd -s /bin/bash -m -d /home/dev -U devuser echo "devpass" | chpasswd

4 系统服务守护

使用systemd实现服务编排:

# /etc/systemd/system/myapp.service [Unit] Description=My Application Service After=network.target [Service] User=devuser Group=devgroup ExecStart=/usr/bin/myapp Restart=always [Install] WantedBy=multi-user.target

安全加固体系构建

1 零信任网络架构

部署方案:

网络边界:FortiGate 600F防火墙

内网分区:VLAN 10(Web)、VLAN 20(DB)

终端访问:Jump Server堡垒机+动态令牌2 密码安全体系

实施多因素认证(MFA):

# 使用Python实现动态令牌生成

from datetime import datetime, timedelta

import secrets

def generate_2fa_token():

now = datetime.now()

expires = now + timedelta(minutes=5)

return secrets.token_urlsafe(32), now, expires

3 漏洞修复机制

建立自动化修复流水线:

# 初始化修复清单

curl -O https://raw.githubusercontent.com/OWASP/kiwi/master/kiwi.json

# 执行漏洞扫描

kiwi --config kiwi.json --output report.json

# 自动化修复(示例)

while IFS= read -r line; do

if [ "$line" = "CVE-2023-1234" ]; then

apt update && apt upgrade -y

fi

done < report.json

4 日志审计系统

部署ELK(Elasticsearch+Logstash+Kibana)集群:

# Logstash配置片段

filter {

grok { match => { "message" => "%{DATA:remote_addr} - - \[ %{TIMESTAMP_ISO8601:timestamp} \] %{DATA:method} %{DATA:uri} %{INT:http_code}" } }

date { format => "ISO8601" }

mutate { remove_field => ["message"] }

output { elasticsearch { hosts => ["http://es01:9200"] } }

}

性能优化进阶方案

1 I/O性能调优

# MySQL优化配置 innodb_buffer_pool_size=4G innodb_file_per_table=true innodb_flush_log_at_trx Commit=1

2 网络吞吐优化

# 使用tc实现流量整形 sudo tc qdisc add dev eth0 root netem loss 10% delay 50ms sudo tc qdisc add dev eth0 parent 1: link limit 1000000

3 内存管理策略

# 查看内存使用情况 free -h # 设置交换空间(示例) fallocate -l 8G /swapfile mkswap /swapfile swapon /swapfile echo "vm.swappiness=1" >> /etc/sysctl.conf sysctl -p

4 虚拟化性能调优

# KVM配置优化 [vm] numa_node=0 cpuset=c0-c7 memory fragmented=false

监控与运维体系

1 基础监控指标

| 监控维度 | Web服务器 | 数据库实例 | 存储系统 |

|---|---|---|---|

| CPU使用率 | >85%报警 | >70%报警 | >90%报警 |

| 内存使用率 | >80%报警 | >60%报警 | >95%报警 |

| 网络延迟 | <50ms | <20ms | <30ms |

2 自动化运维平台

构建Ansible自动化运维框架:

# 主配置文件(group_vars/webserver.yml) server_name: web.example.com http_port: 80 https_port: 443 environment: production

3 灾备恢复方案

双活架构部署要点:

- 物理服务器冗余:N+1架构

- 数据同步:MySQL主从复制(GTID)

- 磁盘阵列:RAID10+热备盘

- 备份策略:每日全量+增量(Restic工具)

典型应用场景配置示例

1 微服务架构部署

Docker+Kubernetes集群配置:

# Deployment配置

apiVersion: apps/v1

kind: Deployment

metadata:

name: myapp-deployment

spec:

replicas: 3

selector:

matchLabels:

app: myapp

template:

metadata:

labels:

app: myapp

spec:

containers:

- name: app-container

image: myapp:latest

ports:

- containerPort: 8080

resources:

limits:

memory: "512Mi"

cpu: "0.5"

2 智能计算环境

NVIDIA CUDA配置流程:

图片来源于网络,如有侵权联系删除

- 驱动安装:NVIDIA Driver 535.54.02

- 环境变量配置:

export PATH=/usr/local/cuda-11.3/bin${PATH:+:${PATH}} export LD_LIBRARY_PATH=/usr/local/cuda-11.3/lib64${LD_LIBRARY_PATH:+:${LD_LIBRARY_PATH}} - 检测工具验证:

nvidia-smi nvcc --version

未来技术演进方向

- 硬件创新:3D堆叠存储(3D XPoint)已实现4TB/片容量,读写速度提升10倍

- 操作系统革新:Windows Server 2022引入Hyper-V增强模式,支持Windows 11虚拟化

- 安全架构:硬件级可信执行环境(Intel SGX)已部署在超70%的云服务中

- 绿色计算:液冷服务器(如Green Grid)PUE值可降至1.05以下

常见问题解决方案

1 持久化存储故障

# 检查RAID状态 arrayctl -V # 扩容操作(以ZFS为例) zpool add tank /dev/sdb zpool expand tank /dev/sdb

2 虚拟机性能瓶颈

排查步骤:

- 使用

vmstat 1查看系统负载 - 扫描进程内存使用(

pmap -x PID) - 检查网络流量(

iftop) - 调整NUMA配置(

numactl)

3 安全事件应急

应急响应流程:

- 立即隔离受感染主机(禁用网络)

- 备份关键日志(使用rsync增量备份)

- 检查凭证泄露(kdc日志分析)

- 修复漏洞(CVE-2023-XXXX)

配置验证与验收标准

1 安全合规检查

满足等保2.0三级要求:

- 系统日志审计:保留6个月以上

- 用户身份认证:双因素认证覆盖率100%

- 数据传输加密:TLS 1.3强制启用

2 性能基准测试

JMeter压力测试方案:

# 测试配置示例 jmeter -n -t test.jmx -l test.log -u https://target.com -p 5 -r

关键指标:

- TPS(每秒事务数):≥5000

- P99延迟:<800ms

- 错误率:<0.1%

持续优化机制

建立PDCA循环改进体系:

- Plan:制定季度优化路线图

- Do:实施配置变更(记录回滚方案)

- Check:通过Prometheus监控指标

- Act:每月生成优化报告(含ROI分析)

某金融级服务器集群通过此机制实现:

- 年度故障时间从72小时降至4小时

- 运维成本降低40%

- 自动化部署效率提升300%

服务器环境配置本质上是系统工程的艺术,需要融合硬件特性、操作系统原理、网络协议机制、应用场景需求等多维度知识,随着5G、量子计算等新技术的普及,未来的服务器架构将向异构计算、边缘化部署、自愈系统方向发展,建议运维团队保持技术敏感度,定期参与行业认证(如CKA、AWS Solutions Architect),通过持续学习构建面向未来的技术护城河。

(全文共计1427字)

本文链接:https://www.zhitaoyun.cn/2188532.html

发表评论