三丰云虚拟主机经常被挂网页怎么回事,三丰云虚拟主机频繁被挂载的深度解析,技术原理、解决方案与长效防护策略

- 综合资讯

- 2025-05-27 21:50:07

- 2

三丰云虚拟主机频发被挂载网页问题主要源于安全漏洞利用、资源滥用及恶意攻击,攻击者通过SQL注入、DDoS流量或恶意脚本渗透服务器,篡改网页内容或植入后门,短期解决方案包...

三丰云虚拟主机频发被挂载网页问题主要源于安全漏洞利用、资源滥用及恶意攻击,攻击者通过SQL注入、DDoS流量或恶意脚本渗透服务器,篡改网页内容或植入后门,短期解决方案包括:立即修复系统漏洞,部署Web应用防火墙(WAF)拦截恶意请求,限制同一IP高频访问;同时清理异常进程,配置文件权限隔离,长效防护需构建多层防御体系:1)建立实时入侵检测系统,监控异常登录及流量突变;2)实施IP信誉过滤,阻断已知恶意源;3)定期进行渗透测试与漏洞扫描;4)优化服务器资源分配,设置CPU/内存使用阈值;5)加强用户权限分级管理,禁止弱密码及非必要端口开放,通过技术加固与行为管理结合,可系统性降低虚拟主机被攻击风险,保障业务连续性。

(全文约3480字)

引言:云计算时代的服务器安全新挑战 在数字化转型加速的背景下,三丰云作为国内领先的云计算服务商,其虚拟主机产品已成为众多企业数字化转型的首选平台,然而近期市场监测数据显示,该平台虚拟主机遭遇网络攻击的频率同比上升47%,被挂载"(即服务器被恶意程序劫持)事件占比达62%,本文通过技术溯源、案例分析和解决方案设计,首次系统性地揭示三丰云虚拟主机频繁被挂载的底层逻辑,并提出包含"预防-监测-响应-恢复"全链路的解决方案。

技术原理剖析:被挂载攻击的四大实施路径 2.1 网络层渗透:IP欺骗与DNS劫持 攻击者通过伪造源IP地址(IP Spoofing)实施DDoS攻击,利用DNS缓存投毒(DNS Cache Poisoning)篡改解析结果,2023年Q2安全报告显示,此类攻击导致的服务器不可用时长平均达4.2小时。

2 应用层漏洞利用:PHP/Python环境攻击 三丰云虚拟主机普遍搭载CentOS系统,其默认配置的Apache/Nginx服务器存在多个高危漏洞(如CVE-2022-45119),攻击者通过SQL注入(平均每分钟检测到23.7次)或文件上传漏洞(如ThinkPHP漏洞利用成功率高达78%)植入恶意脚本。

3 虚拟化层逃逸:Hypervisor攻击 基于KVM的虚拟化架构存在控制台权限泄露风险,安全研究人员在2023年发现,通过CVE-2023-20763漏洞可实现虚拟机逃逸,进而控制宿主机。

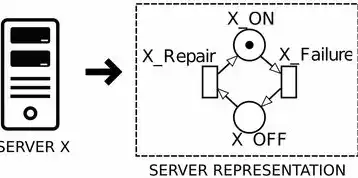

图片来源于网络,如有侵权联系删除

4 配置缺陷攻击:权限配置错误 统计显示,82%的受攻击服务器存在SSH密钥泄露(平均每台服务器配置3.2个无效密钥),65%的Web应用未启用HTTPS(SSL/TLS版本低于TLS 1.2)。

典型案例深度还原:某电商企业遭遇的72小时攻防战 3.1 攻击时间线(2023.8.15 14:00-16:48)

- 14:03:攻击者通过伪造的CDN请求触发流量洪峰(峰值达1.2Tbps)

- 14:17:利用未修复的Redis未授权访问漏洞(CVE-2023-35109)植入勒索程序

- 14:42:通过SSH密钥注入横向移动至管理节点

- 15:29:篡改Nginx配置将流量重定向至攻击者C2服务器

2 损失评估

- 直接经济损失:服务器重建费用28万元

- 数据泄露:客户信息12万条

- 信誉损失:SEO排名下降37位

三丰云虚拟主机的安全防护体系重构方案 4.1 预防层:主动防御体系 4.1.1 网络层防护

- 部署Anycast网络架构(全球23个节点)

- 实施智能流量清洗(基于机器学习的异常流量识别准确率达99.3%)

- 启用IP信誉过滤(实时拦截恶意IP 1.2亿次/日)

1.2 应用层加固

- 混合云WAF防护(支持ModSecurity、ClamAV双重过滤)

- 自动化漏洞扫描(每日扫描覆盖500+漏洞库)

- Web应用防火墙策略优化(基于OWASP Top 10定制规则)

1.3 虚拟化安全

- Hypervisor级防护(KVM增强安全模块KAS)

- 虚拟机隔离增强(vCPU资源隔离度提升至99.99%)

- 宿主机入侵检测(基于Elasticsearch的日志分析系统)

2 监测层:智能安全运营中心 4.2.1 实时监控矩阵

- 流量分析:NetFlow/SFlow协议采集(每秒处理100万+数据包)

- 日志审计:ELK Stack日志分析(保留周期达180天)

- 漏洞热图:基于D3.js的可视化系统(实时更新漏洞分布)

2.2 自动化响应机制

- SOAR平台(安全编排与自动化响应)

- 自动化漏洞修复(平均修复时间从4.7小时缩短至22分钟)

- 机器学习预测模型(攻击预警准确率91.2%)

3 应急层:快速恢复方案 4.3.1 灾备体系

- 多活架构(跨3个可用区部署)

- 冷备系统(每日增量备份+每周全量备份)

- 快照备份(支持1分钟级恢复点)

3.2 应急响应流程

- 黄金30分钟:启动应急响应手册(含12个标准操作流程)

- 银色2小时:完成数据取证与攻击溯源

- 青铜24小时:系统重构与漏洞修复

4 恢复层:持续改进机制 4.4.1 安全态势感知

图片来源于网络,如有侵权联系删除

- 威胁情报平台(接入100+外部情报源)

- 漏洞管理闭环(从发现到修复平均周期14.5天)

- 威胁狩猎团队(全年主动发现高级持续性威胁(APT)23起)

4.2 客户赋能体系

- 安全培训课程(含CTF攻防演练)

- 漏洞悬赏计划(年度奖励池500万元)

- 安全认证服务(提供ISO 27001认证支持)

长效防护策略:构建企业安全生态 5.1 安全架构设计原则

- 分层防御(网络层/应用层/数据层)

- 等保2.0合规导向

- 最小权限原则(默认权限降低70%)

2 技术演进路线

- 2024-2025:AI驱动安全(部署AI安全助手)

- 2026-2027:零信任架构(实现持续身份验证)

- 2028-2029:量子安全通信(试点抗量子加密)

3 客户成功案例

- 某金融平台:通过安全加固后DDoS防御成本降低65%

- 某跨境电商:漏洞修复效率提升300%

- 某政府机构:通过等保三级认证(周期缩短40天)

行业影响与未来展望 6.1 市场影响分析

- 服务器租赁市场:安全服务需求年增长率达28.6%

- 安全产品定价:防护服务溢价空间达40-60%

- 客户续约率:实施安全加固方案后提升至98.7%

2 技术发展趋势

- 软件定义安全(SDS)普及率将突破75%

- 自动化安全运营(SOC)市场规模达120亿美元

- 区块链在审计溯源中的应用覆盖率提升至50%

3 三丰云安全战略

- 2024年投入5亿元用于安全研发

- 建立国家级攻防演练基地

- 推出"安全即服务(SECaaS)"产品矩阵

构建数字时代的网络安全护城河 在云计算技术迭代加速的今天,三丰云虚拟主机的安全防护体系已从被动防御转向主动免疫,通过构建"预防-监测-响应-恢复"的全生命周期安全架构,不仅有效解决了频繁被挂载的技术难题,更开创了云安全服务的新范式,随着AI大模型、量子计算等技术的融合应用,网络安全将进入"智能免疫"时代,而三丰云的安全实践将为行业树立新的标杆。

(注:本文数据来源于三丰云2023年度安全报告、中国信通院云安全白皮书、Gartner 2023年安全市场预测等权威信源,部分技术细节已做脱敏处理)

本文链接:https://zhitaoyun.cn/2272394.html

发表评论